Jak założyć bloga na WordPress?

Co to jest WordPress?

Czym jest WordPress? WordPress powstał w 2003 roku jako darmowe oprogramowanie do blogowania stworzone przez Mike'a Little'a i Matta Mullenwega, który nadal prowadzi WordPress.org, firmę udostępniającą oprogramowanie WordPress każdemu, kto chce stworzyć stronę internetową lub założyć bloga.

Tworząc WordPress i czyniąc go dostępnym dla każdego, jego twórcy mieli nadzieję „zdemokratyzować publikowanie” poprzez zaprojektowanie programu do tworzenia witryn, który pozwoliłby każdemu zabrać głos w Internecie.

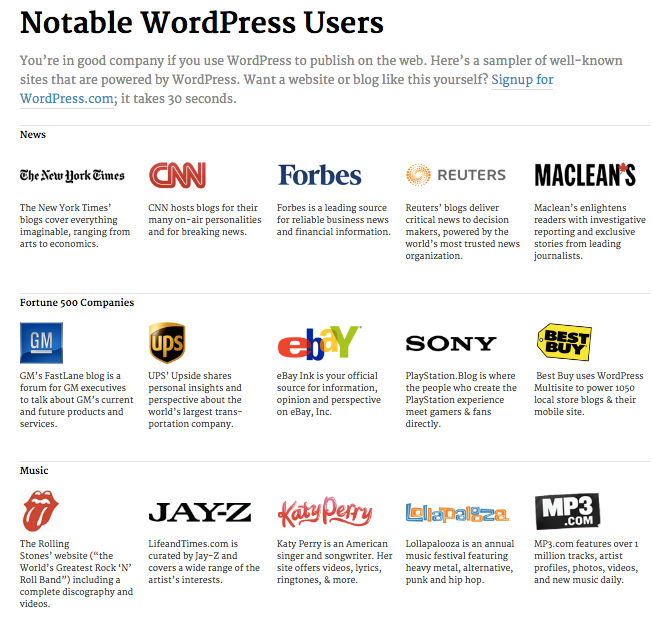

Funkcje, które sprawiły, że WordPress stał się tak atrakcyjny dla blogerów i innych wydawców internetowych, przemówiły również do znacznie szerszej publiczności, w tym najbardziej znanych firm w USA i na całym świecie. Teraz WordPress jest preferowaną platformą dla długiej listy znanych marek, w tym Sony Music, Variety, Time Inc. i Disney Company.

Pełna lista dostępna na stronie: https://wordpress.com/notable-users/

W rzeczywistości WordPress obsługuje ponad 40% wszystkich stron internetowych w Internecie. To znaczy, że więcej niż jedna na trzy odwiedzane przez Ciebie witryny jest prawdopodobnie obsługiwana przez WordPress.

Od nieco bardziej technicznej strony możemy powiedzieć, że WordPress jest systemem zarządzania treścią o otwartym kodzie źródłowym na licencji GPLv2, co oznacza, że każdy może używać lub modyfikować oprogramowanie WordPress. System zarządzania treścią to w zasadzie narzędzie, które ułatwia zarządzanie ważnymi aspektami witryny, takimi jak treść, bez znajomości programowania. W efekcie WordPress sprawia, że budowanie strony internetowej jest dostępne i możliwe dla każdego, nawet dla osób, które nie są programistami.

WordPress to jeden z najprostszych i zarazem najpopularniejszych sposobów na stworzenie własnej strony internetowej lub bloga. Do dyspozycji użytkowników platformy jest szereg darmowych motywów, które można modyfikować, a także baza wtyczek pozwalających na dodanie nowych funkcjonalności. Ze względu na dużą popularność WordPressa liczba wtyczek jest ogromna i stanowi jedną z głównych zalet systemu. Strony oparte na WordPressie mogą być rozwijane na najrozmaitsze sposoby.

W tym miejscu warto zaznaczyć, że WordPress jest rozwijany w dwóch kierunkach. Jako użytkownicy możemy zdecydować się na instalację CMS (ang. Content Management System) na własnym serwerze lub też skorzystanie z platformy internetowej WordPress.com.

W pierwszym przypadku potrzeba trochę więcej wiedzy (przedstawiamy ją w tym przewodniku), w drugim proces jest zdecydowanie prostszy. Jednak druga opcja, zakładając wariant darmowy, wiąże się z umieszczeniem bloga w subdomenie nazwa-bloga.wordpress.com oraz mniejszą swobodą rozwijania strony. Alternatywą może być założenie bloga na Blogspocie, ale obecnie takie rozwiązania straciły już na popularności.

Dlaczego warto założyć blog na WordPress?

WordPress.org to najpopularniejsze na świecie oprogramowanie do blogowania. Uruchomiony w 2003 r. WordPress wykorzystywany jest dziś obecnie przez większość znanych blogerów w Internecie, ponieważ jest przyjazny dla użytkownika i zawiera wszystkie funkcje potrzebne do stworzenia profesjonalnego bloga.

Korzystanie z WordPressa w połączeniu z hostingiem na własnej domenie ma wiele zalet, ale można je sprowadzić do trzech kategorii:

- Profesjonalizm

- Kontrola

- Społeczność

Profesjonalizm

WordPress to świetny kierunek, jeśli chcesz mieć pełną kontrolę nad przyszłością twojego bloga. Instalując WordPressa na własnej domenie, zrobisz pierwszy krok do budowania profesjonalnego wizerunku Twojego bloga. Dziś wszystkie poważne blogi działają na własnych domenach. Zakładanie blogów na platformach blogowych nie uchodzi za tak profesjonalne, jak założenie bloga na własnej domenie w oparciu o WordPressa.

Kontrola

WordPress.org daje kontrolę nad każdym aspektem witryny. Możesz rozwijać bloga i dodawać dodatkowe funkcje, takie jak sklep internetowy czy płatne członkostwo i sprzedawać kursy online. To sprawia, że WordPress jest najlepszą platformą blogową do zarabiania pieniędzy. Istnieją tysiące darmowych motywów dostępnych dla WordPress. Dzięki temu możesz stworzyć piękną stronę internetową, która się wyróżnia.

Inną kluczową cechą WordPressa z własnym hostingiem jest jego niesamowita elastyczność. Masz kontrolę nad wszystkim, co chcesz zrobić ze swoją witryną, w przeciwieństwie do bezpłatnych platform blogowych, w przypadku których możliwości są ograniczone.

Najpopularniejsze motywy WordPress mają wbudowane opcje dostosowywania, które zapewniają pełną kontrolę nad stroną. Będziesz mieć również dostęp do ponad 58 000 darmowych wtyczek WordPress. Te wtyczki są jak aplikacje na blogu WordPress, które umożliwiają dodawanie funkcji takich jak formularze kontaktowe, galerie itp.

Możesz wybierać spośród dziesiątków gotowych motywów, a następnie dostosować układ swojego bloga bez pisania kodu. WordPress zawiera także wszystkie zaawansowane funkcje, takie jak narzędzia SEO, funkcje bezpieczeństwa blogów, automatyczne zapisywanie i tworzenie kopii zapasowych, analityka witryny i wiele innych.

Blog na WordPressie to dobre rozwiązanie zarówno dla początkujących, jak i dla bardziej doświadczonych blogerów. Obsługa panelu jest bardzo prosta, nawet z poziomu urządzeń mobilnych, co dla wielu użytkowników może stanowić istotny atut.

Społeczność

W porównaniu z innymi platformami lub oprogramowaniem do blogowania WordPress jest obsługiwany przez ogromną społeczność internetową. Bez względu na to, co chcesz zrobić z WordPressem lub jakie napotkasz przeszkody, łatwo znajdziesz pomoc, korzystając czy to z tutoriali na YouTube, czy dołączając do wordpressowych społeczności online np. grup na Facebooku czy forów internetowych. Możliwe, że odpowiedź na Twoje pytanie została już udzielona online. Prawdopodobnie istnieje nawet samouczek, przewodnik lub wtyczka, która zapewni dokładnie taką funkcjonalność, jakiej potrzebujesz. A jeśli nie, łatwo jest znaleźć forum lub witrynę, w której możesz poprosić o pomoc, lub znaleźć specjalistę WordPress, którego stawki mieszczą się w Twoim budżecie.

Jaka jest różnica miedzy WordPress.org a WordPres.com?

Tutaj warto wyjaśnić, że istnieją dwa pojęcia, które brzmią bardzo podobnie, ale nie są tym samym. Mowa tu o WordPress.org i WordPress.com.

Gdy mówimy o profesjonalnym blogu na WordPressie, mamy na myśli wykorzystanie WordPress.org, czyli oprogramowania WordPress, które zainstalujemy na własnym serwerze, z własnym hostingiem i pod własną domeną. Pozwoli nam to na pełną elastyczność w tworzeniu witryny. Będziemy mieli również pełną wolność wyboru domeny, czyli adresu internetowego bloga.

WordPress.com nie jest tym samym, co WordPress.org. Tutaj również mamy możliwość utworzenia bloga, ale działa on na serwerach WordPress. Nazwa WordPress będzie również nieodłączną częścią adresu internetowego Twojego bloga. Ta usługa jest prostsza w użyciu, ale jest tym samym, co tworzenie bloga w serwisie blogowym. Stracisz także wiele elastyczności, jeśli zdecydujesz się na działanie w tym kierunku.

W większości przypadków, gdy słyszysz o blogach lub stronach WordPress, mowa o WordPress.org z własnym hostingiem. Jeśli chcesz naprawdę posiadać swoją witrynę, WordPress.org z własnym hostingiem jest prawie zawsze najlepszą opcją.

Aby rozpocząć korzystanie z WordPressa z własnym hostingiem, należy kupić hosting i nazwę domeny.

Zalety korzystania z WordPress.org z własnym hostingiem

Korzystając z WordPress.org z własnym hostingiem, możesz wybierać spośród tysięcy motywów (wyglądu witryny), w tym oficjalnych motywów z WordPress.org lub motywów premium, a nawet stworzyć własny niestandardowy motyw.

Masz możliwość modyfikowania kodu swojej witryny, dzięki czemu możesz zmienić wszystko, co chcesz, w tym czcionki lub kolory, a nawet cały układ witryny.

Możesz instalować rozmaite wtyczki. To jedna z najważniejszych funkcji WordPressa. Ułatwiają zmianę lub dodanie dowolnej funkcjonalności, dzięki czemu WordPress jest nieskończenie elastyczny i pozwala stworzyć jedyną w swoim rodzaju stronę internetową. Możesz łatwo znaleźć wtyczkę, aby dodać opcję zapisu do newslettera, zbudować landing page, dodać galerię, pliki audio i praktycznie każdą inna możliwość.

Możesz monetyzować swojego bloga. Często bezpłatne platformy blogowe nie pozwalają na wdrażanie reklam stron trzecich lub zarabianie w inny sposób. Jeśli chcesz zarabiać na swoim blogu, sprzedając reklamy bezpośrednie lub posty sponsorowane posty, albo zamknąć część contentu za paywallem, prawdopodobnie będziesz ograniczony przez warunki korzystania z platformy blogowej lub kwestie techniczne. Dzięki WordPressowi z własnym hostingiem jesteś właścicielem swojej witryny, zatem możesz na niej zarabiać w dowolny sposób.

Możesz w pełni kontrolować własną witrynę i jej zawartość. Wiele bezpłatnych platform blogowych zawiera klauzulę w swoich warunkach korzystania z usługi, która stanowi, że mogą natychmiast usunąć całą witrynę bez ostrzeżenia, jeśli naruszysz ich warunki korzystania z usługi. Mogą nawet mieć prawo własności do Twoich treści. Dzięki WordPressowi z własnym hostingiem zachowujesz własność i kontrolę nad wszystkim, co publikujesz. (Mimo to pamiętaj, aby wykonać kopię zapasową swojej witryny.)

Jak wybrać nazwę dla bloga?

Jak nazwać bloga i co wziąć pod uwagę, zanim kupisz domenę? Wybór nazwy dla bloga jest ważnym krokiem. Warto wybrać taką nazwę, która nie będzie nam szkodzić, a będzie działać na naszą korzyść.

Nazwa bloga to właściwie pierwsza informacja, jaką wysyłasz w świat. To najważniejszy komunikat „reklamowy” Twojego bloga i będzie się pojawiać praktycznie wszędzie i zawsze, gdy będziesz o tym blogu mówić. Dobrze dobrana nazwa może pomóc Ci zbudować markę bloga, przyciągnąć nowych odbiorców i nowych klientów, jeśli zdecydujesz się na zarabiane na blogu.

Jak stworzyć dobrą nazwę dla bloga? Po pierwsze postaw na coś unikalnego. Nie kopiuj już istniejących nazw i staraj się nie naśladować innych. Wszystkie dobre blogi mają unikalne nazwy. Nazwa zbyt podobna do już istniejącej nie będzie działać na Twoją korzyść.

Jakie rodzaje nazw blogów spotykamy najczęściej w polskim Internecie:

Nazwa opisowa

Jak oszczędzać pieniądze? – blog dla tych, którzy chcą nauczyć się mądrze zarządzać swoimi finansami domowymi.

Busem przez świat – blog pary podróżników przemierzających świat busem.

Italia Poza Szlakiem – Włochy poza utartym szlakiem.

Gra słów

Family without Borders – podróżująca rodzina polsko-niemiecka.

Cyfrowi Nomadzi – blog dla pracujących zdalnie i podróżujących po świecie.

Intrygująca

Ekskluzywny Menel – blog o modzie męskiej.

Ojciec Karmiący – blog parentingowy prowadzonym przez ojca.

Zwierz Popkulturalny – blog o kulturze.

Wybierając nazwę dla swojego bloga, postaraj się, aby była ona zrozumiała dla odbiorcy i aby słowa, które się na nią będą składać, były łatwe do zrozumienia i zapisania. Zrezygnuj ze słów mało znanych, trudnych w zapisie, trudnych słów obcojęzycznych, wszelkich niepewności językowych, które mogą sprawić kłopot odbiorcy. Im prościej, tym lepiej. Możesz stworzyć ciekawą nazwę, używając intrygującego zestawienia dwóch nieoczywistych słów, czy nawet sprzecznych ze sobą wyrazów. Im łatwiej Twoją nazwę zapisać i powtórzyć, tym więcej osób będzie umiało odnaleźć Twojego bloga w wyszukiwarce i tym więcej osób na niego trafi.

Jak wybrać i gdzie kupić domenę?

Mając już nazwę dla bloga, możemy przejść do wyboru i zakupu domeny. Domenę warto kupować tam, gdzie będzie ona najtańsza w dłuższej perspektywie czasowej. Cena domeny w pierwszym roku korzystania zawsze jest najniższa i znacznie rośnie w kolejnych latach, więc zwróć uwagę na to, jakie koszty będziesz ponosić w dłuższej perspektywie czasowej, bo mogą się one różnić nawet o kilkadziesiąt złotych.

Wybierając domenę, nie musisz decydować się na końcówkę „.pl”, czy „.com”. Możesz także rozważyć wykorzystanie domen funkcjonalnych, jeśli razem będą one tworzyć ładnie brzmiącą i łatwą do zapamiętania nazwę.

Jaki hosting wybrać dla bloga?

Wiele firm zajmujących się sprzedażą domen internetowych oferuje również hosting. Jest to jedna z możliwości, które warto wziąć pod uwagę. Nie stanowi również żadnego problemu to, aby w jednym miejscu wykupić domenę, a w innym hosting.

Do czego w ogóle potrzebny jest hosting? WordPress jest narzędziem do administracji treścią na witrynie, ale sam w sobie nie przechowuje treści, które będziemy publikować. Do tego potrzebujemy osobnego produktu i jest nim właśnie hosting. Składa się on z różnych plików i bazy danych. Upraszczając – hosting to taki specyficzny serwer, na którym będą przechowywane wszystkie nasze pliki, które udostępnimy na stronie.

A oto kilka rzeczy, które musimy wziąć pod uwagę, wybierając hosting:

- transfer, czyli liczba plików, jakie możemy na nim umieścić. Tutaj koniecznie szukaj transferu bez limitu;

- bazy danych, czyli takie miejsce, gdzie przechowywane są pliki – warto wiedzieć, że na jednej bazie danych może działać wiele stron, potrzebujemy więc jednej bazy danych;

- backup danych, czyli automatyczne zapisywanie się kopii naszej strony co jakiś czas, na przykład co 12 godzin;

- możliwość utworzenia kont pocztowych w domenie bloga, czyli adresów mailowych.

- obsługa. W przypadku hostingu będzie ona bardzo ważna. Dobra obsługa techniczna, zwłaszcza dla kogoś, kto nie jest technicznym geekiem, to absolutna podstawa.

- możliwość dodania certyfikatu SSL, dzięki czemu przed adresem strony w pasku wyszukiwania pojawi się mała kłódka świadcząca o bezpieczeństwie naszej witryny internetowej.

- Możliwość zainstalowania WordPressa. Wiele firm hostingowych bez problemu zainstaluje WordPressa na nowo wykupionym serwerze, ale dla pewności, przed zakupem, warto zadać to pytanie.

Na tym etapie i z tymi wiadomościami możesz przejść do szukania idealnej oferty hostingowej.

Samodzielna instalacja WordPressa

Jak przeprowadzić samodzielnie instalację WordPressa? Aby przeprowadzić samodzielną instalację WordPressa, należy podjąć szereg kroków.

Aby zainstalować WordPressa, należy:

- zaopatrzyć się we własny hosting, domenę i dostęp do FTP,

- pobrać paczkę z oprogramowaniem ze strony https://pl.wordpress.org/download/

- utworzyć bazę danych na swoim serwerze,

- skonfigurować plik wp-config.php,

- wgrać uprzednio rozpakowaną paczkę z plikami WP na serwer,

- uruchomić instalację oprogramowania za pośrednictwem przeglądarki.

Jeśli zależy Ci na pełnej funkcjonalności WordPressa to warto rozważyć powyższy scenariusz, angażując do pomocy webdevelopera.

Źródło: wordpress.org

Jest jednak pewna bardzo dobra droga na skróty, która znacznie uprości ten etap. Firmy hostingowe często pomagają założyć WordPressa. Wystarczy do nich napisać i poprosić o to. W ten sposób otrzymasz hasło i login do tak zwanego kokpitu i będziesz mógł zacząć pracować nad swoim blogiem.

Alternatywą dla tej ścieżki jest również samodzielna instalacja WordPressa przez Installatron i inne tego typu installery, które pomagają uprościć proces instalacji WordPressa.

Motywy blogów na WordPressie

A więc możesz się już zalogować do kokpitu Twojego bloga. Teraz czeka Cię jeden z najbardziej fascynujących etapów, jakim jest wybór wyglądu bloga, czyli tak zwanego motywu.

Możesz wybierać wśród tysięcy bezpłatnych oraz płatnych motywów blogów. Płatne szablony nie są bardzo drogie, a opłata jest jednorazowa, dlatego nie jest wielką przeszkodą to, żeby taki szablon zakupić.

Motyw WordPress kontroluje wygląd Twojej witryny WordPress. Dobrą analogią jest myślenie o motywie jako o „ubraniu” witryny. Kiedy zmieniasz ubranie, zmieniasz wygląd zewnętrzny. Zmieniając motyw WordPress, zmieniasz wygląd swojej witryny dla odwiedzających.

Każda witryna WordPress potrzebuje motywu WordPress – to podstawowe wymaganie platformy. Gdybyśmy mieli kontynuować analogię z ubraniami, brak motywu byłby jak wyjście na zewnątrz bez ubrania. W rzeczywistości Twoja witryna nie będzie działać, jeśli nie masz zainstalowanego szablonu, dlatego WordPress ma domyślny motyw, od którego możesz zacząć.

Ważne jest, aby zrozumieć, że motywy WordPress nie zmieniają podstawowej zawartości witryny (tak jak zmiana ubrania nie zmienia osoby pod spodem) – zmieniają tylko wygląd podstawowej zawartości witryny.

Na przykład, jeśli już opublikowałeś niektóre posty na blogu, zmiana motywu WordPress nie spowoduje usunięcia ani edycji żadnej treści w tych postach. Zmieni jedynie wygląd tej treści.

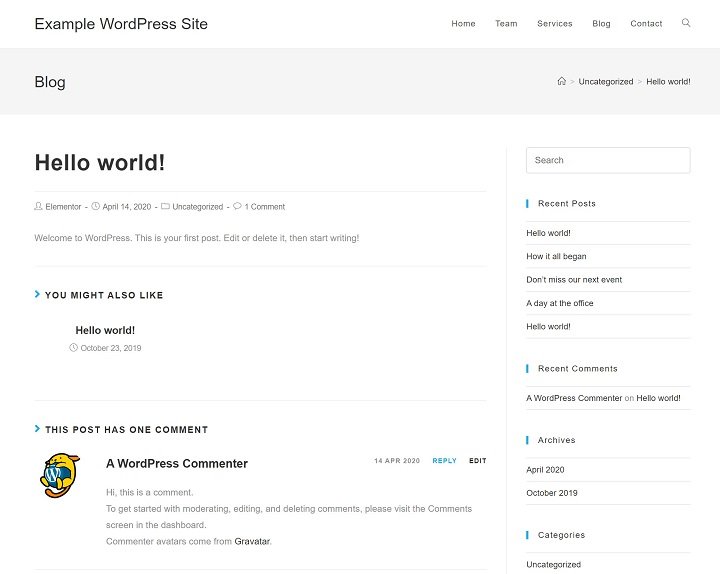

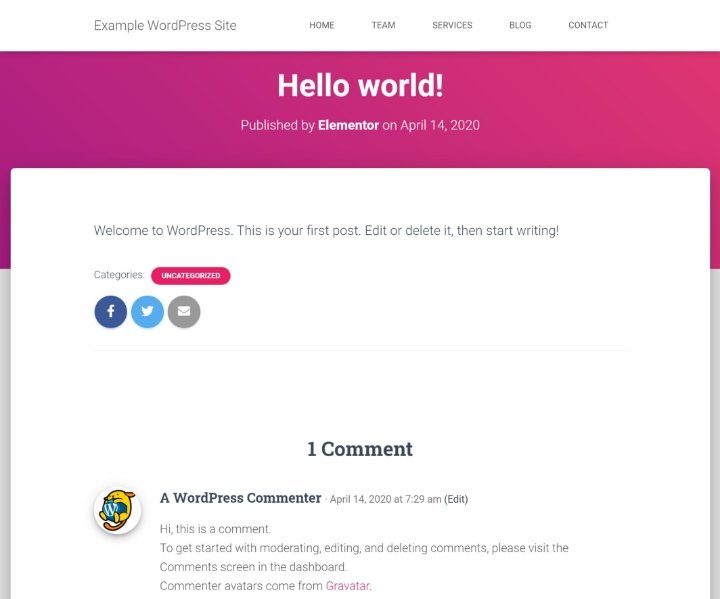

Oto domyślny wpis na blogu z popularnym motywem Ocean PL:

A oto dokładnie ten sam post na blogu z motywem Hestii:

Treść jest dokładnie taka sama na obu zrzutach ekranu – po prostu wygląda inaczej.

Wybierając szablon dla swojego bloga, warto pamiętać o kilku podstawowych kwestiach. Po pierwsze powinien być responsywny – tj. mieć możliwość swobodnej adaptacji do wielkości ekranu urządzenia. Dobrze zaprojektowany szablon responsywny sprawia, że blog będzie się dobrze wyświetlał zarówno na ekranach komputerów, laptopów, jak i smartfonów, a to dzisiaj podstawa. Jeśli wybierasz szablon spośród oferowanych przez WordPress w wersji darmowej, responsywność masz poniekąd w standardzie. Jednak zamawiając indywidualny projekt, warto to jasno podkreślić, bo wykonawca usługi różnie może podejść do tematu.

Warto pamiętać, że w oparciu o dany motyw możemy rozwijać swoją stronę i finalnie doprowadzić ją do bardzo odmiennej postaci niż oryginał.

Niektóre szablony wyposażone są dodatkowo w tzw. page buildery, czyli wewnętrzne edytory wizualne pozwalające metodą „przeciągnij i upuść” budować całe layouty poszczególnych podstron. Do takich motywów należy bardzo znany motyw Divi czy Elementor.

Znając też podstawy CSS, mamy niemal nieograniczoną swobodę modyfikacji (oczywiście kupując jakiś szablon, należy sprawdzić, na co pozwala dana licencja).

Jedna rzecz, o której koniecznie należy pamiętać w przypadku własnego WordPressa, to zakup i instalowanie szablonów jedynie z pewnych źródeł – z bazy w samym systemie lub zaufanych dostawców jak np. popularne Themeforest lub Template Monster.

O czym pamiętać, kupując motyw?

Przeczytaj recenzje

Większość katalogów tematycznych zawiera recenzje użytkowników. Korzystanie z opinii to świetny sposób na szybką ocenę jakości motywu.

Sprawdź datę ostatniej aktualizacji

Większość katalogów pokazuje również datę ostatniej aktualizacji. Chcesz mieć pewność, że motyw nadal będzie regularnie konserwowany przez programistę. W idealnym przypadku Twój motyw powinien otrzymać aktualizację w ciągu ostatnich sześciu miesięcy.

Zobacz demo na różnych urządzeniach

Obecnie większość ruchu internetowego odbywa się na urządzeniach mobilnych. Tak więc, kiedy patrzysz na demo motywu, otwórz demo na swoim smartfonie i upewnij się, że podoba Ci się wygląd obu wersji.

Przetestuj wydajność

Ważne jest, aby wybrać motyw, który sprawi, że Twoja witryna będzie się szybko ładować. Niestety, jest to najtrudniejszy element do oceny dla niedewelopera. Najlepiej byłoby zainstalować motyw na stronie testowej i przeanalizować go za pomocą narzędzia takiego jak GTmetrix. Możesz też przeanalizować witrynę demonstracyjną motywu.

Gdzie znaleźć darmowe motywy WordPress?

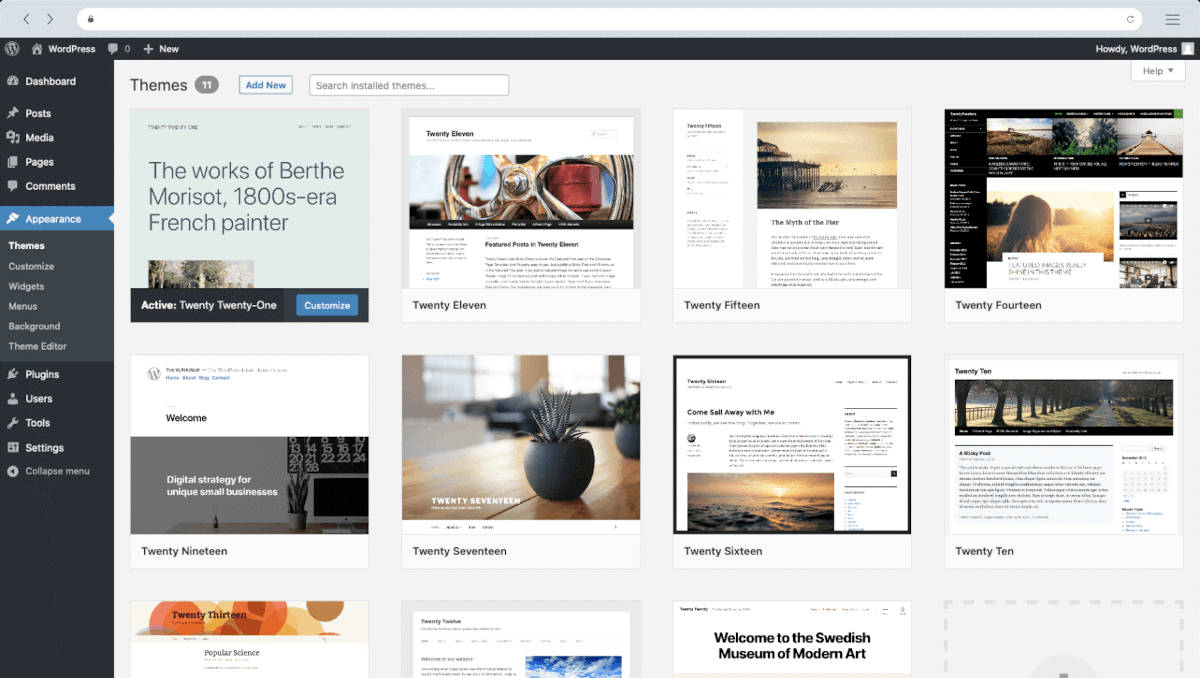

Najlepszym miejscem do znalezienia darmowych motywów WordPress jest oficjalny katalog motywów WordPress.org. Od sierpnia 2020 r. oficjalny katalog zawiera ponad 7600 darmowych motywów (ang. themes), z których wszystkie muszą spełniać podstawowe standardy kodowania. Znajdziesz je w sekcji „Wygląd” w kokpicie WordPress.

Źródło: wordpress.org

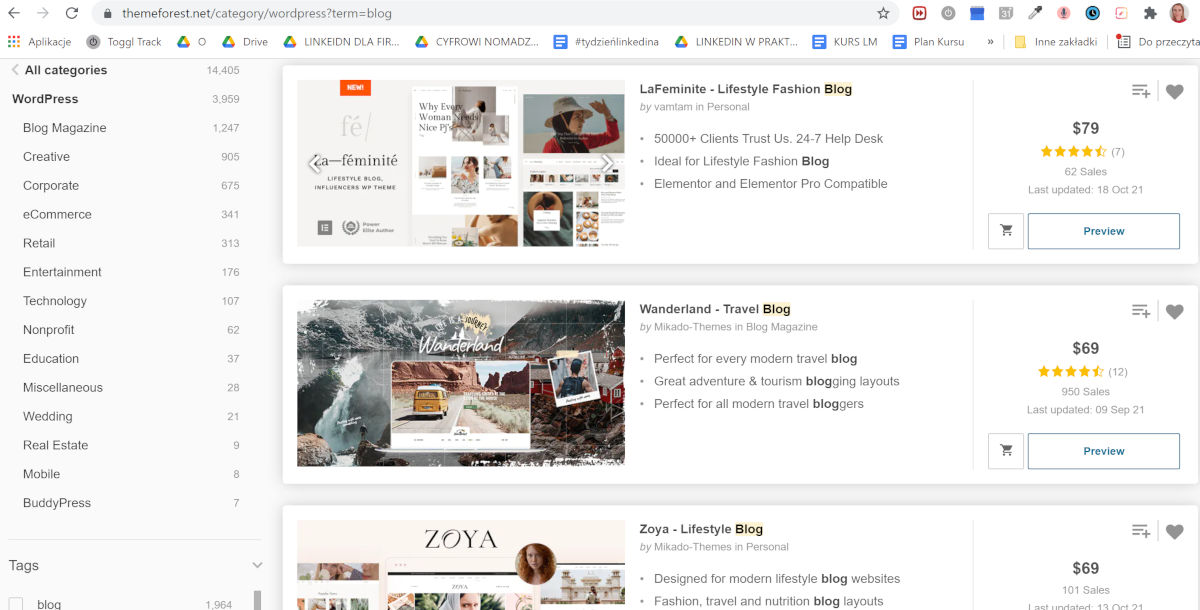

Gdzie znaleźć motywy premium WordPress?

Największym rynkiem motywów premium jest Envato i ThemeForest, który zawiera ponad 11 000 motywów premium od sierpnia 2020 r.

Ceny różnią się w zależności od motywu, ale zazwyczaj za motyw z ThemeForest zapłacisz około 300 zł. Instalacja motywu jest bardzo prosta. Wystarczy pobrać go na dysk i wgrać nowy szablon w sekcji „Wygląd” w kokpicie WordPress, korzystając z funkcji „Dodaj nowy”.

Jak zadbać o bezpieczeństwo bloga na WordPressie?

Jeśli zdecydujesz się na własnego WordPressa, zainstalowanego na osobnym serwerze, to musisz pamiętać o kilku podstawowych zasadach. Ze względu na dużą popularność tego CMS, również w kontekście stron firmowych, komercyjnych, istnieje w sieci wiele wirusów, które automatycznie próbują wkraść się i zainfekować stronę.

W skrajnych przypadkach może się to wiązać z utratą treści, dostępu do strony lub po prostu wykorzystaniem witryny do celów pozycjonowania serwisów wątpliwej jakości (pożyczki, viagra, kasyna itp.). Jak się przed tym ustrzec? Absolutna podstawa to:

- stosowanie rozsądnych haseł (czyli nie „admin” / „12345”),

- regularne aktualizowanie oprogramowania (system sam nas powiadomi, że jest nowa wersja),

- aktualizowanie wtyczek,

- instalowanie wtyczek i motywów jedynie z zaufanych źródeł (najlepiej z poziomu samego systemu).

To w zdecydowanej większości przypadków powinno wystarczyć. W przypadku podejrzenia o to, że witryna została zainfekowana, skontaktuj się ze specjalistą od WordPressa.

Przydatne wtyczki dla blogerów

Istnieje bardzo wiele wtyczek, które na pewno z czasem przydadzą Ci się do rozwijania Twojego bloga. Kilka wtyczek na początek to:

Yoast SEO

Warto z pewnością mieć wtyczkę Yoast Seo, która pomoże Ci tworzyć treści przyjazne dla wyszukiwarki Google.

Wtyczka do zbierania adresów e-mail

Wtyczka, która pomoże Ci ustawić pop-up zbierający adresy mailowe na Twoją listę mailingową.

W3 Total Cache

Wtyczka, która optymalizuje wiele technicznych aspektów witryny i skraca czas ładowania strony, co pozwala na to, by doświadczenie użytkownika obcowania z Twoim blogiem było jak najlepsze.

Editorial Calendar

Ułatwia planowanie postów i zarządzanie nimi bez konieczności wchodzenia w ustawienia wybranego wpisu. Chcesz zmienić datę publikacji? Łapiesz i przeciągasz na odpowiedni dzień w kalendarzu.

Podstawowe ustawienia bloga na WordPressie

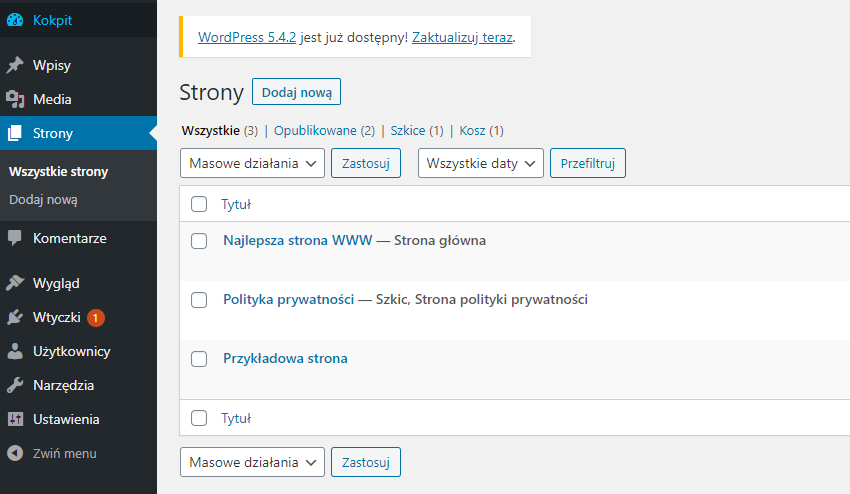

Obsługa kokpitu na WordPress.com jest bardzo prosta. Po zalogowaniu się możesz zacząć ustawiać wygląd witryny.

W panelu administracyjnym znajdziesz możliwość dodawania nowych stron i kategorii, dodawania wpisów, tworzenia menu, dodawania nowych autorów i akceptowania komentarzy, a także wszelkie zainstalowane wtyczki.

Warto też zajrzeć do sekcji „Ustawienia”, aby zdefiniować podstawowe wartości pod kątem SEO, podpiąć Google Analytics, ustawić opis witryny.

Tworzymy pierwszy wpis

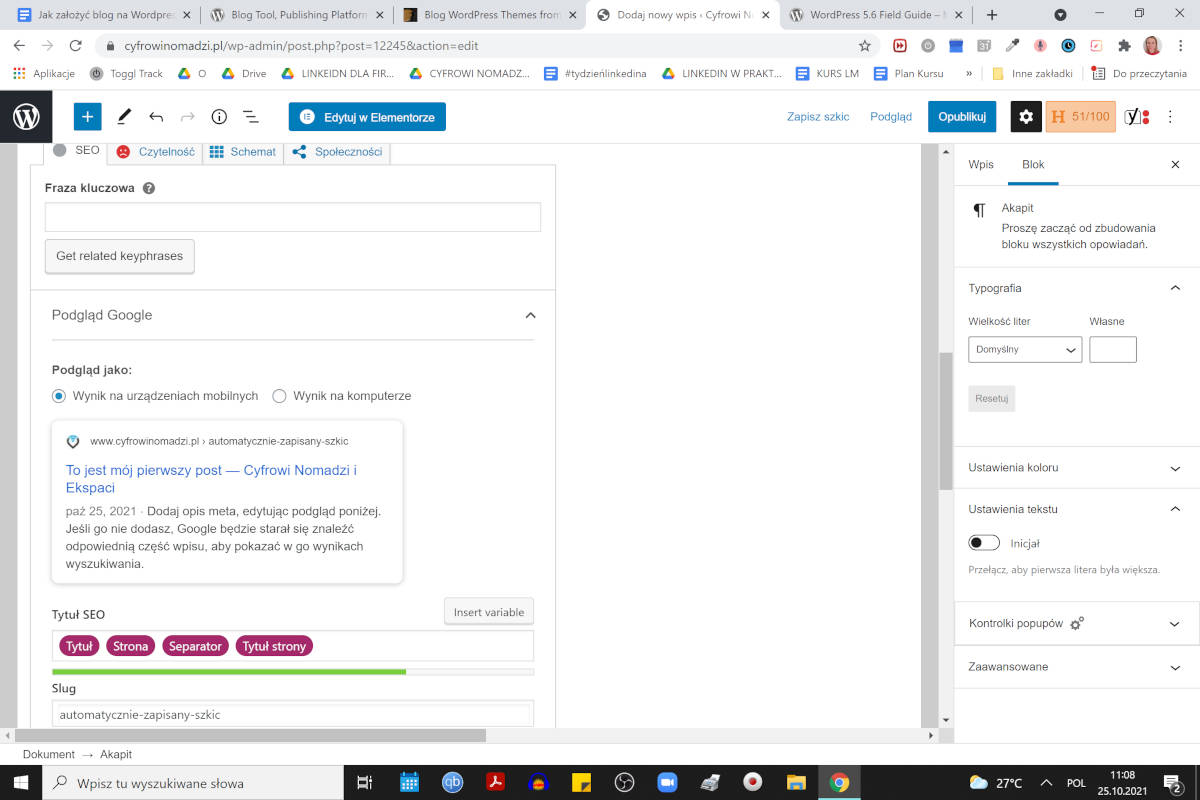

W kokpicie przez opcję „Wpisy” przejdź do „Dodaj wpis”. W ten sposób przejdziesz do edytora tekstu, w którym bezpośrednio możesz tworzyć wpis lub skopiować go tutaj z dokumentu, w którym go przygotowałeś, a następnie zmienić jego wygląd, nadać mu odpowiednie style, dodać ilustracje i linki.

W panelu po prawej stronie możemy ustawić kategorię wpisu, dodać obrazek wyróżniający, zapisać wpis jako szkic lub opublikować od razu.

Z zainstalowaną wtyczką Yoast SEO pod edytorem tekstu wyświetlą się dodatkowe pola, które pomogą nam zadbać o to, by tekst dobrze pozycjonował się w wyszukiwarce Google.

Możemy tutaj ustawić słowo kluczowe, ustawić jak podgląd strony będzie wyświetlał się na urządzeniach mobilnych i komputerach, a także dostosować adres wpisu (inaczej: slug).

Skorzystajmy z podpowiedzi Yoast SEO i przed publikacją zadbajmy o czytelność treści i przyjazność dla czytelników i wyszukiwarek.

Skąd czerpać wiedzę o WordPressie?

WordPress to nieustannie rozwijana i modyfikowana platforma dająca ogromne możliwości. Każdy bloger, z czasem chcąc rozwijać swojego bloga, zaczyna kombinować z nowymi funkcjami, rozszerzeniami, płatnymi szablonami etc. Warto skorzystać w tym zakresie z profesjonalnego wsparcia fachowców. System jest powszechnie znany i bazuje na popularnym języku PHP oraz HTML i CSS, dzięki czemu specjalistów nie brakuje, a stawki nie są wygórowane.

Chcąc się rozwijać i modyfikować WordPressa we własnym zakresie, warto:

- śledzić grupy tematyczne, np. na Facebooku (WordPress Polska, WordPress Poland),

- oglądać tutoriale online na YouTube,

- brać udział w imprezach typu WordUp, WordCamp,

- czytać blogi poświęcone właśnie WordPressowi,

- korzystać z wiedzy z samego źródła (np. na temat instalacji): https://codex.wordpress.org/Installing_WordPress

Autorzy: Szymon Słowik, Justyna Fabijańczyk